Getty Images

L’année dernière, Tesla a publié une mise à jour qui facilitait le démarrage de ses véhicules après avoir été déverrouillés avec leurs cartes-clés NFC. Maintenant, un chercheur a montré comment la fonctionnalité peut être exploitée pour voler des voitures.

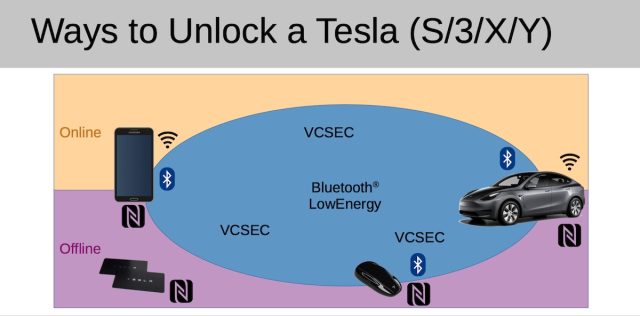

Pendant des années, les conducteurs qui utilisaient leur carte-clé Tesla NFC pour déverrouiller leur voiture devaient placer la carte sur la console centrale pour commencer à conduire. Suite à la mise à jour, qui a été rapporté ici en août dernier, les conducteurs pouvaient faire fonctionner leur voiture immédiatement après l’avoir déverrouillée avec la carte. La carte NFC est l’un des trois moyens de déverrouillage d’une Tesla ; un porte-clés et une application téléphonique sont les deux autres.

https://trifinite.org/Downloads/20220604_tempa_presentation_recon22_public.pdf

Enregistrement de votre propre clé

Martin Herfurt, chercheur en sécurité en Autriche, a rapidement remarqué quelque chose d’étrange à propos de la nouvelle fonctionnalité : non seulement elle permettait à la voiture de démarrer automatiquement dans les 130 secondes suivant son déverrouillage avec la carte NFC, mais elle mettait également la voiture en état d’accepter des clés entièrement nouvelles, sans authentification requise et aucune indication donnée par l’écran embarqué.

“L’autorisation donnée dans l’intervalle de 130 secondes est trop générale… [it’s] pas seulement pour la conduite », a déclaré Herfurt dans une interview en ligne. « Cette minuterie a été introduite par Tesla… afin de rendre plus pratique l’utilisation de la carte NFC comme principal moyen d’utiliser la voiture. Ce qui devrait arriver, c’est que la voiture puisse être démarrée et conduite sans que l’utilisateur n’ait à utiliser la carte-clé une seconde fois. Le problème : dans le délai de 130 secondes, non seulement la conduite de la voiture est autorisée, mais aussi la [enrolling] d’une nouvelle clé.”

L’application téléphonique officielle de Tesla n’autorise pas l’inscription des clés à moins qu’elle ne soit connectée au compte du propriétaire, mais malgré cela, Herfurt a constaté que le véhicule échange volontiers des messages avec n’importe quel appareil Bluetooth Low Energy, ou BLE, qui se trouve à proximité. Le chercheur a donc construit sa propre application, nommée Teslakeeça parle VCSecle même langage que l’application officielle Tesla utilise pour communiquer avec les voitures Tesla.

Une version malveillante de Teslakee conçue par Herfurt à des fins de preuve de concept montre à quel point il est facile pour les voleurs d’enregistrer subrepticement leur propre clé pendant l’intervalle de 130 secondes. (Le chercheur prévoit de publier une version bénigne de Teslakee qui rendra de telles attaques plus difficiles à mener.) L’attaquant utilise ensuite l’application Teslakee pour échanger des messages VCSec qui inscrivent la nouvelle clé.

Tout ce qui est requis est d’être à portée de la voiture pendant la fenêtre cruciale de 130 secondes de déverrouillage avec une carte NFC. Si un propriétaire de véhicule utilise normalement l’application téléphonique pour déverrouiller la voiture, de loin le plus méthode de déverrouillage commune pour Teslas – l’attaquant peut forcer l’utilisation de la carte NFC en utilisant un brouilleur de signal pour bloquer la fréquence BLE utilisée par l’application téléphone-clé de Tesla.

Cette vidéo montre l’attaque en action :

Passé en moins de 130 secondes.

Lorsque le conducteur entre dans la voiture après l’avoir déverrouillée avec une carte NFC, le voleur commence à échanger des messages entre le Teslakee armé et la voiture. Avant même que le conducteur ne soit parti, les messages inscrivent une clé au choix du voleur avec la voiture. Dès lors, le voleur peut utiliser la clé pour déverrouiller, démarrer et éteindre la voiture. Rien n’indique sur l’écran de la voiture ou sur l’application Tesla légitime que quelque chose ne va pas.

Herfurt a utilisé avec succès l’attaque sur les modèles Tesla 3 et Y. Il n’a pas testé la méthode sur les nouveaux modèles de lifting 2021+ des S et X, mais il suppose qu’ils sont également vulnérables car ils utilisent le même support natif pour le téléphone que -une clé avec BLE.

Tesla n’a pas répondu à un e-mail sollicitant des commentaires sur ce message.